Nedávno zveřejněné zprávy poukazují na potenciální bezpečnostní rizika spojená s široce používanými čipy ESP32, které vyrábí čínská společnost Espressif. Tyto čipy se používají v obrovském množství zařízení internetu věcí (IoT) a dalších elektronických zařízeních. Co přesně bylo objeveno a jaké to může mít důsledky?

Aktualizace: Espressif se vyjádřil k údajnému backdoor

https://www.espressif.com/en/news/Response_ESP32_Bluetooth

Nalezené funkce jsou debug/ladící příkazy, které byly využity pro účely testování. Tyto ladicí příkazy jsou součástí implementace protokolu HCI (Host Controller Interface) společnosti Espressif používaného v technologii Bluetooth. Tento protokol se používá interně v produktu ke komunikaci mezi vrstvami Bluetooth.

Interní ladicí příkazy: Tyto příkazy jsou určeny pro vývojáře a nejsou přístupné na dálku. Existence těchto skrytých-nezdokumentovaných příkazů není neobvyklou praxí.

Žádný vzdálený přístup: Nepředstavují riziko vzdáleného ohrožení zařízení ESP32.

Dopad na bezpečnost: Tyto ladicí příkazy samy o sobě nemohou představovat bezpečnostní riziko pro čipy ESP32. Společnost Espressif přesto poskytne softwarovou opravu, která tyto nedokumentované příkazy odstraní.

Rozsah: Pokud je ESP32 používán v samostatné aplikaci a není připojen k hostitelskému čipu, na kterém běží BLE host, výše uvedené příkazy HCI nejsou vystaveny a nehrozí bezpečnostní riziko.

Dotčené čipové sady: Tyto příkazy jsou přítomny pouze v čipech ESP32 a nejsou přítomny v žádné z řad čipů ESP32-C, ESP32-S a ESP32-H.

Tento článek vytvořil https://www.perplexity.ai/ na základě dodaných vstupních stránek, který tento problém obsáhle popisují.

https://www.bleepingcomputer.com/news/security/undocumented-commands-found-in-bluetooth-chip-used-by-a-billion-devices/

https://darkmentor.com/blog/esp32_non-backdoor/

Příčina: Nezdokumentované příkazy v Bluetooth firmware

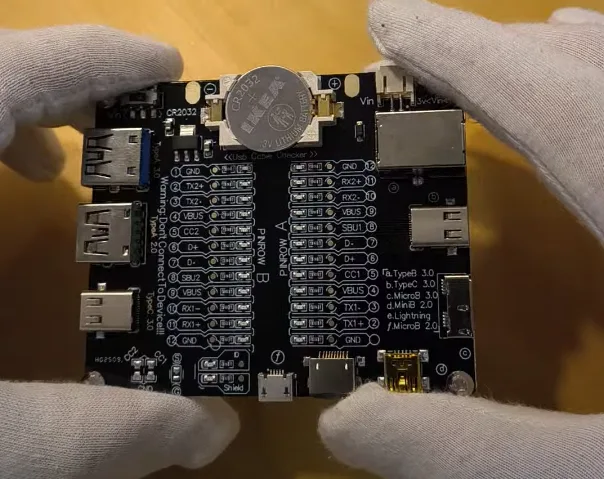

Výzkumníci ze společnosti Tarlogic Security objevili nezdokumentované příkazy v Bluetooth firmware čipů ESP32. Tyto příkazy umožňují nízkoúrovňové ovládání Bluetooth funkcí, manipulaci s pamětí (čtení/zápis RAM a Flash), spoofing MAC adres (impersonace zařízení) a injektování LMP/LLCP paketů. Espressif tyto příkazy veřejně nedokumentoval, což vyvolává otázky, zda měly být vůbec přístupné.

HCI příkazy a jejich role

HCI (Host Controller Interface) příkazy jsou součástí rozhraní hostitelského řadiče Bluetooth, které umožňuje komunikaci mezi hostitelským zařízením (jako je mikrokontrolér) a řadičem Bluetooth. Tyto příkazy jsou zásadní pro správu a řízení funkcí Bluetooth, jako je nastavení parametrů spojení nebo konfigurace kanálů. V kontextu ESP32 mohou být HCI příkazy použity k manipulaci s Bluetooth funkcemi, ale nezdokumentované příkazy jdou ještě dále a umožňují přístup k citlivým částem zařízení.

Následky: Potenciální útoky a zneužití

Zneužití těchto nezdokumentovaných příkazů by mohlo mít vážné následky:

Impersonace zařízení: Útočníci by mohli napodobovat důvěryhodná zařízení, což by jim umožnilo získat neoprávněný přístup k datům a systémům.

Neoprávněný přístup k datům: Možnost čtení paměti RAM a Flash by mohla útočníkům umožnit získat citlivé informace uložené v zařízení.

Šíření malwaru: Pokud by útočník získal trvalý přístup k čipu, mohl by šířit malware do dalších zařízení prostřednictvím Bluetooth nebo Wi-Fi.

Supply chain útoky: Maligní implementace na úrovni OEM by mohly vést k útokům na dodavatelský řetězec a kompromitaci velkého množství zařízení.

Podmínky pro zneužití „zadních vrátek“

Aby bylo možné využít tyto nezdokumentované příkazy, jsou nutné následující podmínky:

Hardwarové podmínky

Přístup k zařízení: Útočník musí mít fyzický přístup k zařízení nebo mít možnost ovládat zařízení vzdáleně.

Kompatibilní hardware: Zařízení musí být vybaveno čipem ESP32, který obsahuje nezdokumentované příkazy.

Napájení a rozhraní: Zařízení by mělo mít vhodné napájecí rozhraní a komunikační porty (jako UART nebo USB).

Softwarové podmínky

Znalost firmwaru: Útočník by měl mít hluboké znalosti o firmwaru ESP32, včetně nezdokumentovaných příkazů.

Nástroje pro flashování: Je zapotřebí mít k dispozici nástroje pro flashování firmwaru ESP32.

Zabezpečený přístup: Útočník by měl mít oprávnění pro přístup k nízkoúrovňovým funkcím zařízení.

Programovací znalosti: Útočník by měl mít znalosti programovacích jazyků, jako je C/C++ nebo Python.

Je to skutečně „zadní vrátka“?

Použití termínu „zadní vrátka“ (backdoor) je v tomto případě diskutabilní. Někteří odborníci argumentují, že nezdokumentované příkazy jsou běžnou součástí vývoje hardwaru a firmwaru a nemusí nutně představovat záměrně vytvořenou zranitelnost. Nicméně, fakt, že tyto příkazy umožňují nízkoúrovňové ovládání a manipulaci s pamětí, zvyšuje riziko zneužití.

Míra nebezpečí: Záleží na kontextu

Míra nebezpečí závisí na konkrétním kontextu použití. Pokud má útočník fyzický přístup k zařízení nebo již získal root přístup prostřednictvím malwaru, riziko se výrazně zvyšuje. Nicméně, i v případě vzdáleného útoku by mohl být zneužitelný, pokud Bluetooth stack na zařízení správně nezpracovává HCI příkazy.

Závěr

Objev nezdokumentovaných příkazů v čipech ESP32 představuje potenciální bezpečnostní riziko, které by nemělo být podceňováno. I když se nemusí jednat o záměrně vytvořené „zadní vrátka“, možnost zneužití těchto příkazů pro útoky a kompromitaci zařízení je reálná. Výrobci zařízení by měli být obezřetní a implementovat odpovídající bezpečnostní opatření, aby minimalizovali riziko zneužití těchto zranitelností. Espressif by měl rovněž zvážit dokumentaci těchto příkazů nebo vydání aktualizace firmwaru, která by omezila jejich potenciální zneužití.

Adam Hořicica (X) dodává: To není backdoor, dokonce původní (dost clickbait) tisková zpráva byla změněna a slovo „backdoor“ už neobsahuje.

Skryté příkazy se totiž mohou používat k aktualizaci FW uvnitř čipu.

Update: We would like to clarify that it is more appropriate to refer to the presence of proprietary HCI commands—which allow operations such as reading and modifying memory in the ESP32 controller—as a hidden feature rather than a backdoor.

— Tarlogic (@Tarlogic) March 9, 2025

Ještě komentář od Pascal Gujer, security researcher

ESP32 “backdoor”? Not so fast.

Yes, hidden HCI commands allow deep access to memory, flash, and Bluetooth internals. BUT:

❌ Not remotely exploitable via Bluetooth

❌ Not an OTA attack

✔ Requires wired HCI access

✔ Requires high privileges on controllerIt’s a… https://t.co/f0OBRkuUO9

— Pascal Gujer (@pascal_gujer) March 8, 2025

Žádné sociální komentáře k dispozici.